Настройка IPsec VPN

Для создания защищённого доступа к облачному ЦОД из удаленного офиса мы рекомендуем использовать туннелирование трафика с использованием алгоритмов шифрования данных.

В данной статье представлена информация по настройке IPsec site-to-site VPN.

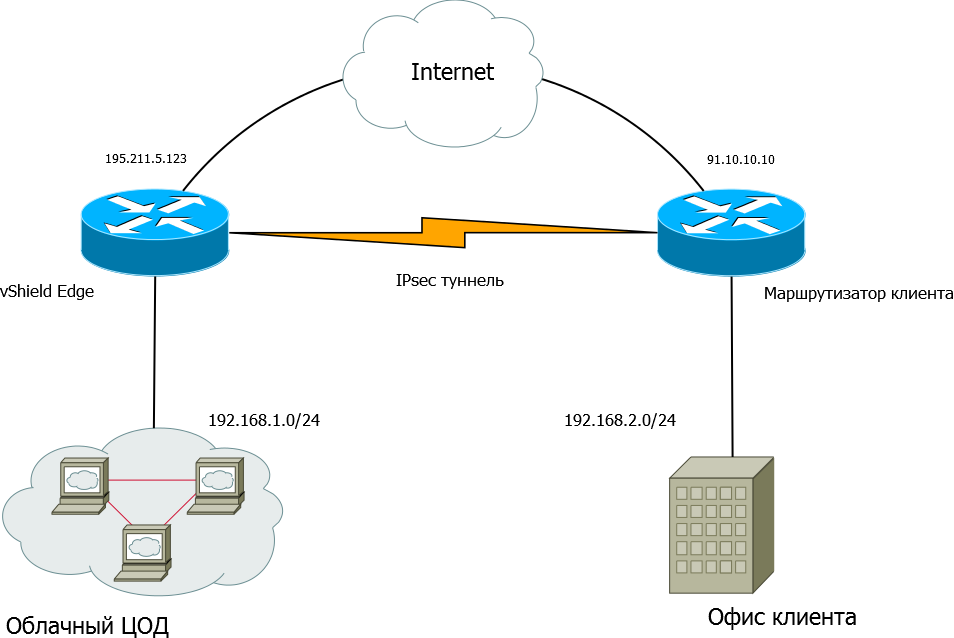

Используемая топология:

Публичный IP в офисе — 91.10.10.10

Публичный IP vShield Edge — 195.211.5.123

Адресация используемая в облачном ЦОД клиента — 192.168.1.0/24

Адресация используемая в офисе клиента — 192.168.2.0/24

- В разделе «Administration» перейдите в ваш ЦОД. В появившемся меню настроек перейдите во вкладку «Edge Gateways». Выберите нужный «vShield Edge». Нажмите правой кнопкой мыши и в появившемся меню выберите опцию «Edge Gateway Services».

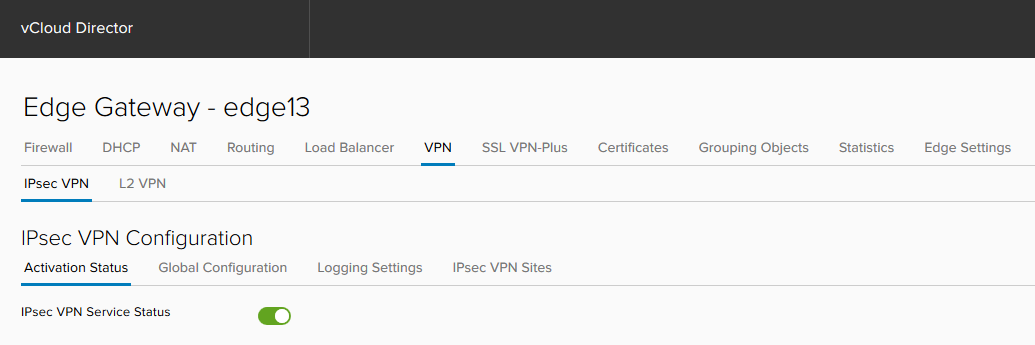

- Откройте вкладку VPN и активируйте IPsec VPN Service Status.

- Перейдите на вкладку IPsec VPN sites и нажмите плюс.

Появится окно для настройки параметров VPN тунеля

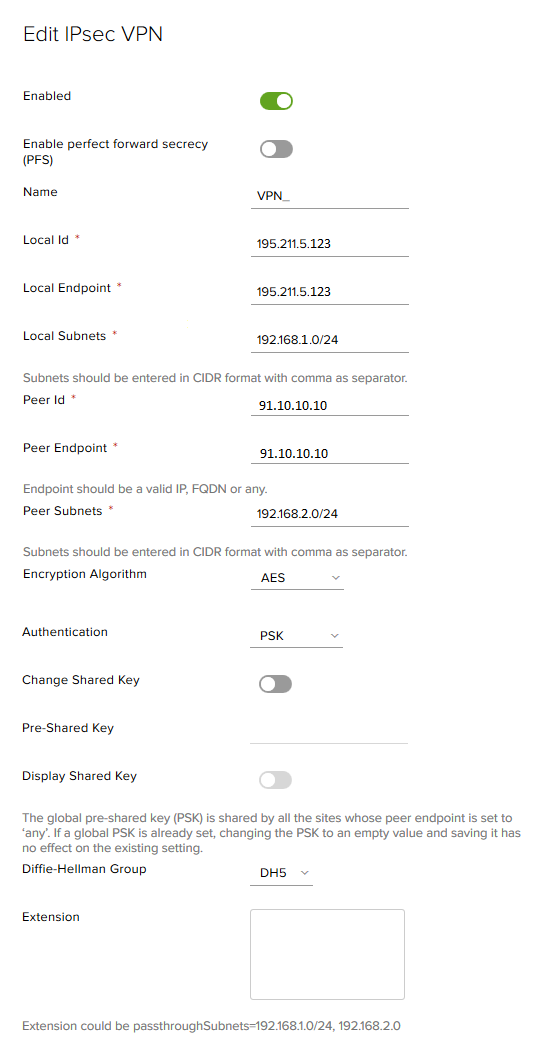

- В открывшемся окне настройте следующие параметры:

- Name — имя VPN-соединения;

Для установки соединения с удалённой сетью, требуется настроить следующие параметры.

- Local Subnets — указываем сеть в облачном ЦОД: 192.168.1.0/24

- Peer Subnets — указываем офисную сеть: 192.168.2.0/24

- Local Endpoint — IP адрес vShield Edge, терминирующего vpn тунель

- Local ID — IP адрес маршрутизатора, в нашем случае это vShield

- Peer ID — IP адрес маршрутизатора в офисе

- Peer IP — IP адрес устройства в офисе, терминирующего vpn тунель

- Encryption algorithm — алгоритм шифрования

Мы рекомендуем применять алгоритмы AES

- Pre-Shared key — общий секретный ключ;

Для применения настроек нажмите кнопку Keep.

- На время настройки vpn-тунеля мы рекомендуем отключить firewall на vShield Edge.

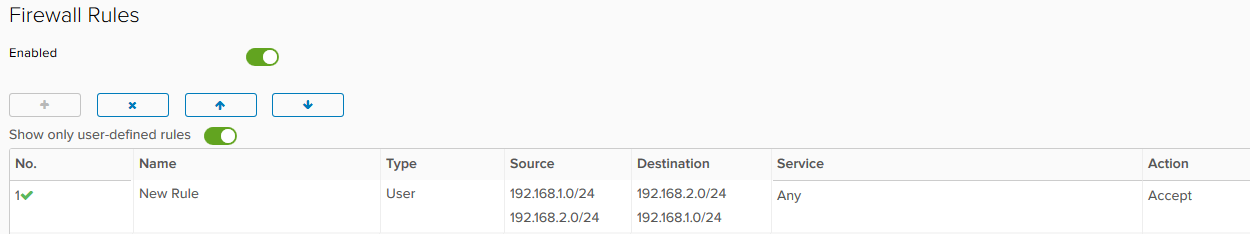

После успешной настройки vpn-тунеля необходимо обязательно включить firewall и добавить правило для его корректной работы.

- Для настройки устройства, терминирующего vpn-тунель на стороне офиса, рекомендуем воспользоваться инструкциями производителя этого устройства.